kali ini saya akan coba membahas STP, tapi STP disini bukan berarti Segmentation, Targeting, Positioning ya, tapi yg kepanjangannya Spanning Tree Protocol, okeh untuk lebih jelasnya silahkan baca dan resapi kemudian renungkan... hahahahaha.....

Dalam membangun suatu infrastructure jaringan, kita membangun pondasi logic infrastructure (seperti layanan directory dari system windows server 2003, domain name system) dan juga physic infrastructure (seperti domain controller, piranti jaringan seperti router dan switch). Switch adalah piranti jaringan yang paling banyak dipakai dalam suatu infrastructure jaringan fisik. Anda tahu bahwa switch dibuat berdasarkan konsep bridge.

Bridge merupakan piranti murni yang bekerja pada layer Data Link pada model OSI, dimana merupakan cikal bakal daripada Switch LAN.

Ada tiga jenis bridge:

1. Tarnsparant bridge (untuk jaringan Ethernet dan Token Ring)

2. Source-routing bridge (untuk jaringan Token Ring saja)

3. Source-routing transparent bridge (untuk jaringan Token Ring saja)

Karena kita hanya membahas jaringan Ethernet saja, maka hanya jenis transparent bridge saja yang kita akan concern. Suatu bridge disebut transparent jika kedua piranti pengirim dan penerima dalam suatu komunikasi dua piranti tidak menyadari adanya suatu bridge. Yang mereka tahu hanya lah bahwa keduanya berada pada segmen yang sama.

Bagaimana transparent bridge bekerja?

- Transparent bridges membangun database mengenai data dari piranti dan disegmen mana piranti tersebut berada dengan cara memeriksa sumber address dari paket yang datang. Untuk bridge yang baru dipasang database masih kosong. Begitu juga piranti jaringan yang baru dikonek ke bridge tidak ada dalam database.

- Transparent bridge meneruskan paket berdasarkan aturan berikut:

- Jika address tujuan tidak diketahui (tidak ada didatabase ), maka bridge meneruskan paket kesemua segmen.

- Jika address tujuan diketahui dan ada di segmen yang sama, maka bridge membuang paket tersebut, jadi tidak dilewatkan ke segmen lainnya.

- Jika address tujuan diketahui dan berada di segmen lain, maka bridge meneruskan paket kepada segmen yang tepat.

- Transparent bridge meneruskan paket hanya jika kondisi berikut dipenuhi:

- Frame berisi data pada layer bagian atas (data dari sub-layer LLC keatas)

- Integritas frame telah diverifikasi (suatu CRC yang valid)

- Frame tersebut tidak dialamatkan kepada bridge

Bridging loops dan STA – Algoritma Spanning Tree

Bridge menghubungkan dua segmen LAN, membentuk satu jaringan. Bridge, dengan namanya saja sudah mensiratkan arti sebuah jembatan, merupakan titik pertemuan antara dua segmen jaringan.

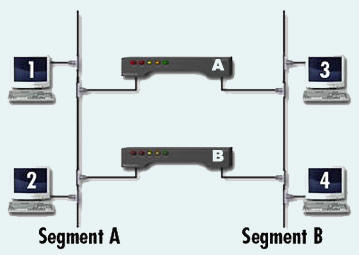

Jika bridge ini tidak berfungsi, maka sudah pasti traffic antara kedua segmen jaringan tersebut menjadi tidak mungkin. Agar dua jaringan tadi bisa fault tolerance (artinya jika ada kerusakan maka harus ada backup yang menggantikan fungsi tersebut), maka setidaknya harus ada dua bridge untuk menghubungkan kedua jaringan.

Pada gambar ini, kedua jaringan dihubungkan dua buah bridge yang bersifat fault tolerance, jika fungsi bridge yang beroperasi tidak berfungsi, atau gagal berfungsi, maka bridge satunya akan menggantikan fungsi bridge yang gagal fungsi tadi. Walaupun kedua bridge ini hidup, akan tetapi secara teori hanya satu saja yang berfungsi (misalnya bridge #1). Jika bridge # 1 ini tidak berfungsi, maka bridge # 2 akan menggantikan fungsinya.

Kenapa hanya satu? Jika keduanya berfungsi, maka terjadi redundansi link (jalur) antara dua segmen jaringan tersebut. akibatnya sudah dipastikan bahwa paket antar dua jaringan tersebut berputar-putar melewati kedua bridge tadi tanpa henti sampai akhirnya mati sendiri …wong kecapekan. Kondisi ini disebut sebagai bridging loops atau bisa juga disebut dengan broadcast storm.

Untuk mencegah terjadinya bridging loop, komisi standard 802.1d mendifinisikan standard yang disebut Spanning Tree Algoritm (STA), atau Spanning Tree Protocol (STP). Dengan protocol ini, satu bridge untuk setiap jalur (rute) di beri tugas sebagai designated bridge. Hanya designated bridge yang bisa meneruskan paket. Sementara redundansi bridge bertindak sebagai backup.

Keuntungan dari spanning tree algoritma

Spanning tree algoritma sangat penting dalam implementasi bridge pada jaringan anda. Keuntungan nya adalah sebagai berikut:

- Mengeliminir bridging loops

- Memberikan jalur redundansi antara dua piranti

- Recovery secara automatis dari suatu perubahan topology atau kegagalan bridge

- Mengidentifikasikan jalur optimal antara dua piranti jaringan

Baaimana spanning tree bekerja?

Spanning tree algoritma secara automatis menemukan topology jaringan, dan membentuk suatu jalur tunggal yang yang optimal melalui suatu bridge jaringan dengan menugasi fungsi-2 berikut pada setiap bridge. Fungsi bridge menentukan bagaimana bridge berfungsi dalam hubungannya dengan bridge lainnya, dan apakah bridge meneruskan traffic ke jaringan lainnya atau tidak.

1. Root bridge

Root bridge merupakan master bridge atau controlling bridge. Root bridge secara periodik mem-broadcast message konfigurasi. Message ini digunakan untuk memilih rute dan re-konfigure fungsi-2 dari bridge lainnya bila perlu. Hanya da satu root bridge per jaringan. Root bridge dipilih oleh administrator. Saat menentukan root bridge, pilih root bridge yang paling dekat dengan pusat jaringan secara fisik.

2. Designated bridge

Suatu designated bridge adalah bridge lain yang berpartisipasi dalam meneruskan paket melalui jaringan. Mereka dipilih secara automatis dengan cara saling tukar paket konfigurasi bridge. Untuk mencegah terjadinya bridging loop, hanya ada satu designated bridge per segment jaringan

3. Backup bridge

Semua bridge redundansi dianggap sebagai backup bridge. Backup bridge mendengar traffic jaringan dan membangun database bridge. Akan tetapi mereka tidak meneruska paket. Backup bridge ini akan mengambil alih fungsi jika suatu root bridge atau designated bridge tidak berfungsi.

Bridge mengirimkan paket khusus yang disebut Bridge Protocol Data Units (BPDU) keluar dari setiap port. BPDU ini dikirim dan diterima dari bridge lainnya digunakan untuk menentukan fungsi bridge, melakukan verifikasi kalau bridge disekitarnya masih berfungsi, dan recovery jika terjadi perubahan topology jaringan.

Perencanaan jaringan dengan bridge mengguanakan spanning tree protocol memerlukan perencanaan yang hati-hati. Suatu konfigurasi yang optimal menuntut pada aturan berikut ini:

- Setiap bridge sharusnya mempunyai backup (yaitu jalur redundansi antara setiap segmen)

- Packet harus tidak boleh melewati lebih dari dua bridge antara segmen jaringan

- Packet seharusnya tidak melewati lebih dari tiga bridge setelah terjadi perubahan topology.

Spanning tree protocol (STP) adalah layanan yang memungkinkan LAN switches dikoneksikan secara redundansi dengan memberikan suatu mekanisme untuk mencegah terjadinya suatu bridging loops.

Kebutuhan minimum yang berhubungan dengan STP adalah sebagai berikut:

1. Versi standard STP adalah 802.1d dan harus di “enable” pada semua switch (walaupun by default switch adalah “enable” STP nya). STP tidak boleh di “disabled” disemua switches.

2. Dokumentasi jaringan anda harus ada dan menunjukkan dengan jelas topology jaringan anda termasuk redundansi link yang mungkin ada

3. Yang ini sangat direkomendasikan: bahwa port Switch yang dihubungkan ke pada komputer, printer, server, dan router (tetapi tidak ke switch, bridge atau hub) haruslah “STP port-fast enabled”. Port-fast juga sering disbut sebagai fast-start atau start-forwarding. Port-fast dapat digunakan untuk mempercepat transisi port host untuk antisipasi transisi lambat dari berbagai kondisi STP. Tanpa adanya port-fast “enable” kebanyakan koneksi akan mengalami time-out saat melakukan koneksi pertama kali. Telah diketemukan bahwa banyak koneksi Novell IPX dan DHCP mengalami time-out bahkan gagal jika tanpa port-fast “enable”.

Jangan melakukan “enable” STP port-fast pada port koneksi antar switch karena akan menimbulkan bridging loop kepada jaringan. STP port-fast adalah fitur dari kebanyakan Switch yang versi baru (modern) dan biasanya tidak di “enable” by default.

Kesimpulan: tanpa perencanaan Switch LAN dan STP tuning yang benar, masalah stabilitas LAN dan convergensi bisa saja terjadi didalam suatu jaringan multi-redundansi yang kompleks. Disable STP bisa menyebabkan bridging loop dan broadcast storm yang pada gilirannya menyebabkan jaringan anda menjadi lambat.

CMIIW :D

-dari berbagai sumber-